「HidekiBinサポート情報」の版間の差分

(→使い方) |

(→JavaScriptを使用しての暗号化は危険なのではないですか?) |

||

| (同じ利用者による、間の3版が非表示) | |||

| 11行目: | 11行目: | ||

:* 内容に含まれるリンクをクリックした場合、refererとしてアンカー以前のみが送信されるのでリンク先がリンク元の内容を読み取ることはできません。<ref>つまり、Refererを見ることで、HidekiBinに掲載された特定の記事からリンクされている、ということはわかる可能性がありますが、その内容を見ることはできません。</ref> | :* 内容に含まれるリンクをクリックした場合、refererとしてアンカー以前のみが送信されるのでリンク先がリンク元の内容を読み取ることはできません。<ref>つまり、Refererを見ることで、HidekiBinに掲載された特定の記事からリンクされている、ということはわかる可能性がありますが、その内容を見ることはできません。</ref> | ||

* 検索エンジンのインデックスの対象にはなりません。 | * 検索エンジンのインデックスの対象にはなりません。 | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

==使い方== | ==使い方== | ||

| 95行目: | 84行目: | ||

* 投稿する内容を[http://gnupg.hclippr.com/ GnuPG]などで暗号化する。 | * 投稿する内容を[http://gnupg.hclippr.com/ GnuPG]などで暗号化する。 | ||

* また使用者側でもマルウェアやキーロガーなどによる情報入手など、データの差し替えや乗っ取りに依らない方法も多数あり、このような攻撃に対する耐性はHidekiBinでは必然的に提供していません。 | * また使用者側でもマルウェアやキーロガーなどによる情報入手など、データの差し替えや乗っ取りに依らない方法も多数あり、このような攻撃に対する耐性はHidekiBinでは必然的に提供していません。 | ||

| − | |||

| − | |||

安全性に関しては[[HidekiBinの脅威モデル]]にまとめてあります。 | 安全性に関しては[[HidekiBinの脅威モデル]]にまとめてあります。 | ||

| 140行目: | 127行目: | ||

尚、このようなアクセスの場合、他の人が同じIPアドレスからアクセスしているように見えてしまう関係上、アクセス制限等が通常よりもシビアになる可能性があります。ご了承ください。 | 尚、このようなアクセスの場合、他の人が同じIPアドレスからアクセスしているように見えてしまう関係上、アクセス制限等が通常よりもシビアになる可能性があります。ご了承ください。 | ||

| − | |||

| − | |||

| − | |||

| − | |||

===使い方=== | ===使い方=== | ||

2017年2月27日 (月) 02:00時点における最新版

HidekiBinとは

HidekiBinはPrivateBinベースのテキスト投稿サイトです。

特徴

- データはクライアント側で圧縮、暗号化(AES256)され、送信されます。

- URLのオートリンク

- 暗号化のキーはURL内に#アンカーの以後に含まれるために完全なURLを持っている人のみが内容にアクセスできます。

- 内容に含まれるリンクをクリックした場合、refererとしてアンカー以前のみが送信されるのでリンク先がリンク元の内容を読み取ることはできません。[1]

- 検索エンジンのインデックスの対象にはなりません。

使い方

- 内容を空白部分に書き入れます。

- 有効期限を設定し、必要であれば「Burn after reading」を選択します。「Burn after reading」を選択すると最初の閲覧を以って内容は破棄されます。

- 必要に応じて「Open discussion」、「Syntax coloring」を有効にします。

- 「Open discussion」を有効にすると簡易掲示板機能が有効になります。

- 「Password」にパスワードを指定するとペーストを開いた時にパスワードを入力する必要があります。

- 「Format」ではペーストのフォーマットを指定することができます。

- 「Plain Text」は整形なしのプレーンテキストです。

- 「Source Code」ではいくつかの種類のソースコードに対して着色が有効になります。

- 「Mark Down」ではマークダウン記法が使用できます。

- 入力エディタでは「Editor」と「Preview」が使用できます。

- 「Editor」でテキストを編集します。

- 「Preview」で投稿後の内容をプレビューすることができます。

- 「Send」キーを押しメッセージを送信します。

- 投稿が完了するとペーストの上部にURLが表示されます。そのリンクを使用することによりそのペーストにアクセスできます。

- 「Clone」ボタンを押すとペーストが新規作成され、内容がコピーされます。

- 「Raw text」では内容が生テキストとして表示されます。

- 「Delete link」はそのペーストを削除します。このリンクを保存しておいて後で消去することも可能です。このリンクが失われた場合、有効期限が切れるまでペーストを削除する手段はありません。

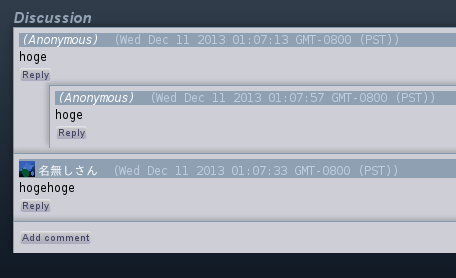

掲示板機能

「Open discussion」が有効になっている場合、ペーストの下部に簡易掲示板が表示されます。この機能は「Burn after reading」が有効になっている場合は使用できません。

- 「Add comment」や「Reply」ボタンを押すと投稿ボックスが表示されます。

- 「Reply」を使用すると親コメントにネストされる形で表示されます。

- 投稿時に名前を入力しないと「Anonymous」(匿名)になります。名前を入力した場合、名前の横にIPアドレスより生成される画像が表示されます。

- この画像からIPアドレスを推測することはできませんが、同じIPアドレス元の投稿は同じ画像が表示されます。(ソルトを含んでいるので他のZeroBinのサイトとは合致しません。)

- 削除機能や更新機能などモデレートするための機能は全く提供されないため、長いスパンで公開された対話には向きません。仲間内で行われる短・中スパンでの会話に向いています。

FAQ

セキュリテイ

本当に暗号化されているのですか?

ペーストを表示する際にソースを参照することにより、暗号化されているのが確認できます。ソースはJavaScript実行前の内容が表示されるため、内容は暗号化されている状態のものとなります。

サービス継続性や完全性に関しての保証はありますか?

ありません。できるだけ安定して設置していくつもりですが予期せぬ理由から停止することもありますし、内容の完全性を保証は行いません。

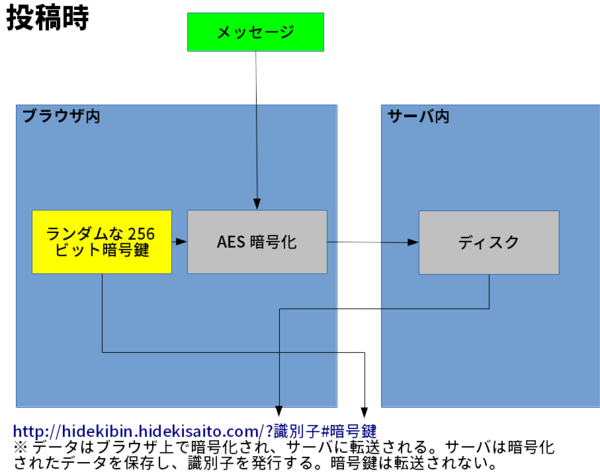

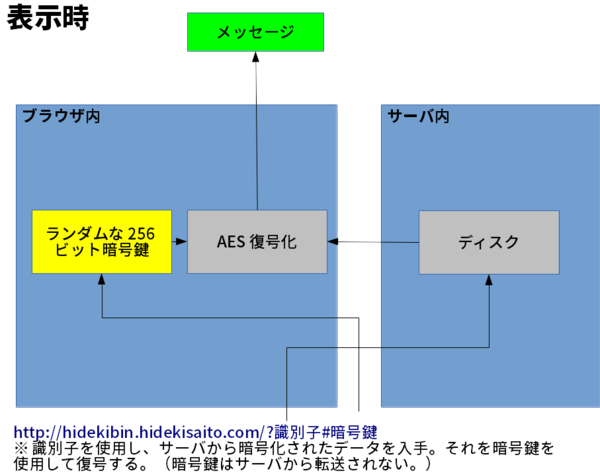

具体的にはどんな仕組みですか?

次の図をご覧ください。

ログは残していますか?

技術問題の解決のために5日のログを保持していますが、その後は統計的なデータのみを取った上で破棄しています。ホスティング側では更に前のデータを保持しているかもしれません。

いずれにせよ、URLの鍵部分は記録されませんのでログの情報から内容を見ることはできません。[2]

残るログは以下のようなものとなります。(IPアドレス部分は隠してあります。)

x.x.x.x - - [18/Jan/2015:19:36:37 -0800] "GET /?bfe8fa1c505dd83f HTTP/1.1" 200 6150 "https://hidekibin.hidekisaito.com/" "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/39.0.2171.99 Safari/537.36"

JavaScriptを使用しての暗号化は危険なのではないですか?

オンラインサービスを使用する場合、あなたはサービス提供者が正当なスクリプトを提供するということを暗黙的に信用することになります。何らかの形でファイルが差し替えられた場合、脆弱になることは可能性としてはありえます。

これらに対抗するのにはいくつかの方法があります。例えば:

- 自分で信用できるサーバで自己のサービスを走らせる。

- 投稿する内容をGnuPGなどで暗号化する。

- また使用者側でもマルウェアやキーロガーなどによる情報入手など、データの差し替えや乗っ取りに依らない方法も多数あり、このような攻撃に対する耐性はHidekiBinでは必然的に提供していません。

安全性に関してはHidekiBinの脅威モデルにまとめてあります。

SSL/TLS経由のアクセスは可能ですか?

提供しています、というか、強制しています。https://hidekibin.hidekisaito.com にアクセスしてください。尚、SNIベースの暗号接続なため、古いブラウザではアクセスできない可能性があります。[3]

Chromeではchrome://net-internals/#hstsにhidekibin.hidekisaito.comを設定しHSTSに追加することにより平文でのアクセスが発生した場合、自動的に暗号接続を強制することができます。[4]尚、HTTPS版にアクセスした場合、HSTS対応ブラウザ[5]において、最終アクセスより7日間はHSTSが自動的に適応されます。[6]

同じ文章が登録された場合、同じ暗号文にはならないのですか?

なりません。Saltによってランダムな文字列が付け足される仕様になっているためです。

このサーバのコードなどのコードレビューは行われているのでしょうか?

コードレビューとしてではありませんが、個人的には導入前にひと通り、コードを読んでいます。 コード自体はGitHubにて公開されているのでだれでも読むことは可能です。

尚、ZeroBin自体のコードはレビューが行われている場合もあり、例えばTaylor Hornby氏により行われたものなどがあります。 HidekiBinではこのようなコードレビューも参照しており、上流バージョンに修正が入った場合など、バージョンの改定を待たずに修正を取り入れています。

閲覧環境

対応ブラウザは?

基本的には最近のGoogle Chrome、Mozilla Firefoxをお勧めします。

他の環境でも可能かも知れませんが、互換性の確認を行っていませんので対応状況についてはお知らせできません。

概ね、以下の環境で確認を行っています。

- Linux版Google Chromeの最新版

- Linux版Mozilla Firefoxの最新版

- Android版Google Chromeの最新版

Chrome / ChromeOSから使用できますか?

もちろん可能です。Chromeアプリケーションも提供しています。

モバイルから使用できますか?

モバイルの最適化は行っていませんが、JavaScriptが使用できるモバイルブラウザ(Android、iOSのブラウザなど)から使用することが可能です。JavaScript非対応のブラウザ(フィーチャーフォンなど)からの使用はできません。

Tor経由で投稿できますか?

Torからのアクセスに関して、特に制限はかけてありませんが、設定によってはJavaScriptの実行が制限されていることがあります。JavaScriptの実行が制限されている場合、HidekiBinは使用できません。

尚、このようなアクセスの場合、他の人が同じIPアドレスからアクセスしているように見えてしまう関係上、アクセス制限等が通常よりもシビアになる可能性があります。ご了承ください。

使い方

ペーストのURLを忘れました。

残念ながら失われたペーストのURLを調べる方法はありません。

投稿したペーストの内容を変更したいです

できません。諦めてください。

ペーストを取り消したいです。

投稿した際に表示される消去用のURLが保存されていれば可能ですがそれが失われていればできません。諦めてください。

ファイルの添付はできますか?

できません。対応予定もありません。

検索はどうやって行いますか?

仕組み上できません。また、robots.txtを使用して検索エンジンからのインデックスも拒否しているので通常のサーチエンジンにインデックスされることはありません。

ただし、ペースト外でURLが公開されているペーストに関しては検索エンジンがrobots.txtを無視し、かつ、JavaScriptの実行結果をインデックスする可能性は0ではありません。(JavaScriptを実行した上で、ましてやrobots.txtを無視してインデックスする検索エンジンは現状皆無です。)

Burn After Reading機能を使い、SNS(Facebookなど)に貼り付けるとメッセージに誰もアクセスできません。

FacebookなどのシステムはURLを貼り付けるとURLにサムネイルやタイトル入手のために当該URLにアクセスします。そのため、このようなシステムにURLを貼り付けた時点で一度アクセスした、ということになり、メッセージは破棄されてしまいます。

尚、これを反対に利用して、メッセージングシステムなどで、システムが転送途中でURLを開こうとしているかを調べることも可能です。もし、途中でURLが開かれるシステムになっている場合、相手に到着した時点でそのURLのペーストは無効化されるわけです。以前、暗号化されているはずのSkypeで、Microsoftが途中でメッセージ中のURLを開けていた、という問題が発覚しましたが、このような場合でも探知できます。

エラーメッセージの意味は?

表示されるメッセージとしては以下のようなものが考えられます。いずれも表示された場合、正しいURLに校正されない限り(もしURLが間違ったものである場合)内容を取り戻すことはできません。

- 「Could not decrypt data (Wrong key ?)」 – 鍵が不正です。

- 「Cannot decrypt paste: Decryption key missing in URL (Did you use a redirector or an URL shortener which strips part of the URL ?)」 – URLに鍵が含まれていません。

- 「Paste does not exist, has expired or has been deleted. – システム内に指定したペーストが存在しないか、削除、または有効期限が切れています。

- 「Please wait 10 seconds between each post.」 – 10秒が経過しないうちに連続投稿が実施されました。

- 「Wrong deletion token. Paste was not deleted.」 – 消去時にこれが表示された場合、恐らく消去URLが変更されたか、正しくありません。また他のZeroBinサイトよりの消去URLの流用はできません。

- 「You are unlucky. Try again.」 – 非常に稀なケースとなりますが重複があったため、ペースト、またはコメントが作成できませんでした。このエラーが発生する可能性は統計的には18446744073709551616個(1844京6744兆737億955万1616個)のペースト(コメント)[7]が投稿された時点で50%となりますので、恐らく目にする機会はほぼないと言っていいと思います。

- 「Invalid data.」 – このエラーが出る場合、スクリプトの実行に何らかの問題が発生している場合があります。スクリプトが不正に差し変えられているか、場合によってはブラウザのバグなども考えられます。他のブラウザを使用して試してみるか、ネットワーク環境を変えてみてください。

- 「Server error.」 – サーバ側に問題が発生している可能性があります。しばらくたってから試してみてください。

サポート

Bitmessage

Bitmessage経由でのサポートを行っています。

運営者

運営者に連絡が必要な方は次のアドレスまでお願いします。

BM-2cTZQYrrCn5B5BSFQFYzbvj5DKMg8ebXAy

このアドレスを購読することによりHidekiBinの最新運用情報などを入手することができます。

メーリングリスト

メーリングリストも用意しています。 こちらはどなたでも参加できますが、モデレーターなどがいないことをご留意ください。

- リストネーム: HidekiBin-ja

- アドレス: BM-2cSomSvtfiitVLQfu182otL4EhW6Ra3sXt

脚注

- ↑ つまり、Refererを見ることで、HidekiBinに掲載された特定の記事からリンクされている、ということはわかる可能性がありますが、その内容を見ることはできません。

- ↑ ただし、各種ショートURLサービスやソーシャルネットワークサービスに貼り付けた場合、参照元のログが出てくるため、この限りではないことにご注意下さい。

- ↑ 最近のブラウザはBlackBerryブラウザを除き、メジャーなものは全て対応しています。これらのブラウザに対応させるのには最低年間60ドルかかります。必要であれば寄付してください。スタンスとしてはSNIにも対応していないようなブラウザはもはやバージョンが古すぎ、セキュリティ面からも使用すべきではないと考えます。

- ↑ 公式のHSTSリストはドメイン単位でしか登録できないため、現在は検討していません。

- ↑ Chromium/Google Chrome 4.0.211.0以降、Firefox 4以降、Opera 12以降、OS X MavericksのSafari以降が対応

- ↑ 再度アクセスしたその時点よりさらに3日間延長されます。

- ↑ ちなみに1844京6744兆737億955万1616個のペーストとなると現在ネット上に存在するデータ量を遥かに超越するほどの大きさです。